Emails mit TOR

Es ist in aktivistischen Kreisen schon seit Jahren usus, eine polit- und eine private e-mail zu haben. Der Vorteil ist klar: es ist getrennt zwischen Politkram und Privatkram. Ein Pseudonym kann so länger aufrecht erhalten werden, den Verfassungsschützern und anderen dubiosen Kreisen die Verfolgung und Zuordnung schwerer gemacht werden.

Dabei hakt es jedoch oft an einem Punkt:

Der Kommunikation mit dem E-Mail-Server.

Angenommen ihr habt ein E-Mail-Fach bei einem euch politisch wohlgesinnten Kollektiv wie bspw. Riseup oder Zeromail.

Jedesmal wenn ihr euch nun bei selbigem einloggt hinterlasst ihr Spuren auf mehreren Rechnern. Dank Verschlüsselung ist zwar zumindest sichergestellt, dass nicht direkt nachvollzogen werden kann, welches Postfach ihr gerade ansteuert, aber auch das kann schon dazu beitragen, dass eure Politadresse enttarnt werden kann.

Wie also verschleiern, dass ihr auf solche Postfächer zugreift?

Die einfachste Möglichkeit ist natürlich über den Torbrowser zu surfen und die e-mails über das Webformular des jeweiligen Anbieters zu nutzen.

Dies ist jedoch nicht komfortabel - zumal Verschlüsselung dadurch entweder erschwert oder aber mit einem Risiko belegt wird.

Verschiedene Anbieter bieten die Möglichkeit, dass ihr euren PGP-Schlüssel hochladet. Das Risiko besteht, dass bei einer Ausnutzung einer Schwachstelle des Servers Zugriff auf den dort hochgeladenen Schlüssel erfolgt und damit eure Kommunikation entschlüsselt werden kann.

Keine sonderlich beruhigende Option. Andererseits bietet es so die Möglichkeit, den Schlüssel nicht auf dem Heimrechner zu haben und so bei einer Hausdurchsuchung selbigen nicht preis zu geben.

Aber als ordentliche Aktivisten habt ihr euch dagegen ja mittels einer verschlüsselten Festplatte abgesichert und das ihr dazu ein Linuxsystem und keine Windows-Maschine mit tausend Sicherheitslöchern benutzt ist ja klar.

Die Lösung liegt nahe: Tor auch für den e-mail-Verkehr benutzen.

das geht relativ einfach, wenn euer E-Mail-Anbieter mitspielt:

Ihr installiert euch zunächst einen Tor-Client. Bei einem Debian-System (Debian, Ubuntu, Mint etc.) z.B. einfach "sudo apt-get install tor".

Jetzt habt ihr das wichtigste schon hinter euch. Ein Tor-Client ist auf eurem Rechner installiert und verbindet sich mit dem Tor-Netzwerk.

Schritt zwei:

Ich nehme an, ihr verwendet Thunderbird (mit enigmail).

Thunderbird beibringen, über den Tor-Client zu verbinden ist nicht schwer.

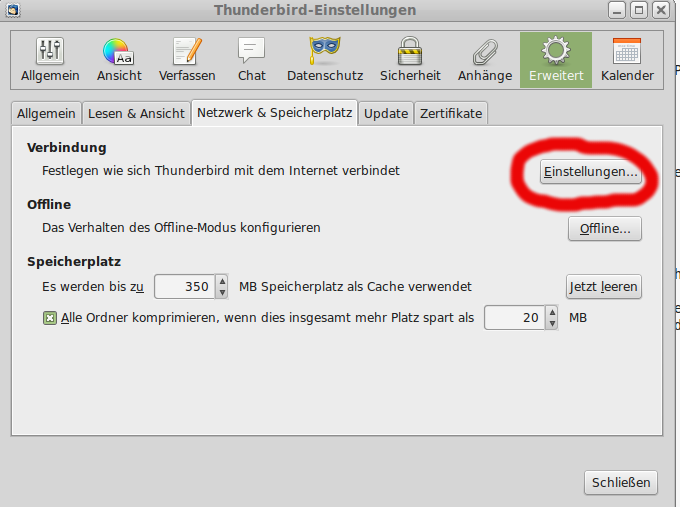

Ihr geht auf "Bearbeiten" -> "Einstellungen"

öffnet dorch den Oberreiter "Erweitert"

öffnet den Unterreiter "Netzwerk und Speicherplatz"

klickt dort auf "Einstellungen" neben "Verbindung - Festlegen wie sich Thunderbird mit dem Internet verbindet"

Nun könnt ihr die Proxy-Einstellungen ändern.

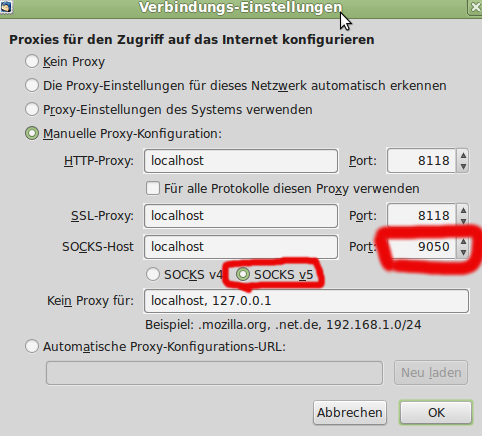

Als erstes legt ihr natürlich fest, dass ihr eine "Manuelle Proxy-Konfiguration" machen wollt.

Anschließend tragt ihr beim SOCKS-Host "localhost" oder die Adresse 127.0.0.1 ein und den dazugehörigen Port stellt ihr auf "9050".

Unten klickt ihr SOCKS v5 an, da Tor SOCKS in Version 5 unterstützt.

Dies ist die wichtigste Eintragung.

Wie ihr im Bild sehen könnt ist die HTTP-Proxy-Konfiguration und der SSL-Proxy ebenfalls einstellbar. Damit der funktioniert muss aber ein zusätzlicher http-proxy installiert werden, da tor das aus Sicherheitsgründen nicht unterstützt. Wer ohne Tor-Browser-Bundle über Tor Surfen will kennt das bereits.

Dies ist jedoch hauptsächlich wichtig, um den Thunderbird-eigenen Browser ebenfalls über Tor zu jagen. Für die E-Mail-Kommunikation benutzt Thunderbird i.d.R. tls und wird dies über den SOCKS-Proxy jagen. Da das hier nur verwirren würde, belasse ich es dabei. Auch wenn ihr nicht wisst, wie das geht ist es ratsam, die obigen Einstellungen zu übernehmen. So kann der Thunderbird-Browser nicht ins Internet. Das ist ein guter Schutz, um eure Identität weiter zu schützen. Denn wenn eine e-mail mit html bspw. ein Bild von einem fremden Server anlegt (bspw. <img src="verfassungsschutz.de/userxy.jpg"> ) und ihr diese öffnet könntet ihr euch sonst so verraten, da sonst ungeschützt über den thunderbird-browser mit dem Internet verbunden wird. Also ruhig alles übernehmen, dann läuft im schlimmsten Fall die Anfrage ins Leere ("Server not found") und somit gibts nen weiteren Schutz vor solch üblen Tricks.

Wow. Fertig. Das ging schnell oder?

Nun jedoch fängt meist Ärger an:

Da Tor nicht von Spammern missbraucht werden will hat es den Standard-Port für e-mail-senden oft gesperrt. Dieser ist Port 25. Heißt: Je nach Tor-Exit-Node-Konfiguration klappt es nun - oder auch nicht.

Das frustriert, wenn du jedesmal um eine e-mail zu schicken mehrere Anläufe brauchst. Zudem willst du auch garnicht, dass dein Rechner sich ungeschützt/unverschlüsselt mit dem Server unterhält, daher willst du ihn zwingen, über TLS zu gehen. Denn ansonsten ist zwar verschleiert, dass du auf den Server zugreifst, aber nicht, dass per TOR auf diesen Server zugegriffen wird.

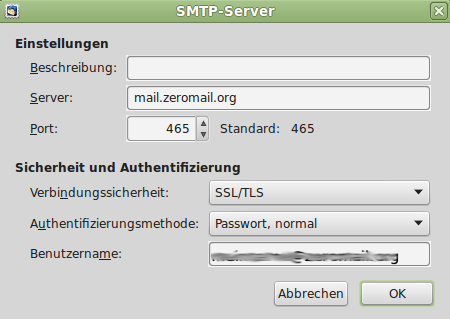

Lösung hier ist über den TLS-Port 465 zu gehen, wenn euer Anbieter dies unterstützt:

Unter "Bearbeiten" -> "Konten-Einstellungen" öffnet ihr den entsprechenden Dialog. Ganz unten links findet ihr in der langen Liste (je nachdem wie viele Konten euer Thunderbird hier verwaltet kann die Liste sehr lang sein) "Postausgang-Server (SMTP). Dort öffnet ihr den SMTP-Server eures Vertrauens bzw. den ihr für euren Politkram benutzt (anklicken, rechts "Bearbeiten" anklicken) und ändert dort den Port auf 465 und die Verbindungssicherheit auf SSL/TLS

Yeah, jetzt geht auch das Email-Senden einfacher.

Natürlich ist die Geschwindigkeit ein wenig gedrosselt - doch gerade bei e-mails spielt das normalerweise keine große Rolle und ist längst nicht so nervig wie beim Surfen mit Tor.

Noch ein Tip zum Abschluss:

Mit dieser Anleitung habt ihr einem ganzen Profil zugewiesen, dass es Tor als Proxy benutzt. Viele normale E-Mail-Anbieter mucken dabei aber ein wenig rum.

Um Stress zu ersparen könnt ihr euch verschiedene Profile anlegen - z.b. Tor-Profil, ungeschützt. oder Polit und Privat.

Dann eure polit-Emails nur über das Tor-Profil ansteuern, das andere ohne Proxy einstellen.

Um verschiedene Profile anzulegen müsst ihr zunächst einmal Thunderbird mit einem Zusatz-Parameter starten. Z.B. in einem terminal einmal "thunderbird -ProfileManager" eingeben.

Dort dann ein neues Profil anlegen und danach wie oben verfahren. Anschließend die E-mail-Ordner aus dem alten Ordner reinkopieren bzw. verschieben - fertig.

Die E-Mail-Profile findet ihr auf einem Debian-System unter "~/.thunderbird/".

In der Datei profiles.ini im selben Verzeichnis findet ihr auch die verschiedenen Profile aufgelistet, falls ihr nicht mehr wisst, welches welches war. (haben ja immer so kryptische namen)

Hoffe das hilft so manch einem hier weiter und erschwert die Überwachung noch um einiges mehr. Für Anregungen, Tipps, Widerspruch etc.: Ergänzungsfunktion benutzen :)

Creative Commons by-sa: Weitergabe unter gleichen Bedingungen

Creative Commons by-sa: Weitergabe unter gleichen Bedingungen

Ergänzungen

Auf die schnelle ein paar

Auf die schnelle ein paar Sachen zur Ergänzung bzw. als der gewünschte Widerspruch:

1. Du schreibst: "In der Vorratsdatenspeicherung ist es vor allem auf sogenannte Meta-Daten abgesehen. Es wird nicht der Inhalt gespeichert, sondern statt dessen wer wem wann eine e-mail geschickt hat."

Bei aller richtigen Kritik an der VDS: Das stimmt für die aktuell in D verabschiedete VDS nicht. Mailprovider sind hier, anders als z.B. in der Schweiz, aktuell nicht verpflichtet, Metadaten zum Mailverkehr zu speichern. Das macht Deine Anleitung nicht falsch, verschiebt aber den Schwerpunkt. Was Du schreibst, hilft in erster Linie gegen Überwachung, entweder gezielte, z.B. durch VS oder durch die Polizei im Rahmen eines konkreten Ermittlungsverfahrens, oder die allgemeine Internetüberwachung durch z.B. NSA oder BND.

2. Ich halte nichts davon, wenn schon der hohe Aufwand mit Verschlüsselung, Tor etc. betrieben wird, die ganzen eigenen Mailkonten am Ende doch wieder in den gleichen Mailclient zu packen. Wenn schon trennen, dann richtig. Im Falle einer Hausdurchsuchung haben die Cops am Ende doch wieder alles zusammen und können so nachträglich die Verbindung zwischen den verschiedenen Konten/Identitäten herstellen. Festplattenverschlüsselung hilft dagegen, aber auch nur eingeschränkt. Wenn die Cops sich gut vorbereiten, kommen sie in dem Moment, in dem Du angemeldet bist und Deine Platten entschlüsselt sind.

Ein anderer Grund ist, dass, wenn Du z.B. fünf Konten in Deinem Thunderbird hast, es sein kann, dass in der allgemeinen Internetüberwachung ein Muster entstehen kann, dass Dich identifiziert, wenn eben immer zum Zeitpunkt X +/- 2 Sekunden immer die selben fünf Mailprovider kontaktiert werden, und immer zwei davon aus dem Tornetzwerk.

Besser ist es, ganz zu trennen, also z.B. die Politmails in einem eigenen Betriebssystem, am besten einem auf Sicherheit ausgelegten Livesystem wie Tails zu verwalten. Dort ist Tor dann auch schon sinnvoll vorkonfiguriert und Du sparst Dir den größten Teil der hier beschriebenen Einstellungen.

Aber auch hier bedenken, dass Du mit noch so ausgefeilten Sicherheitstechniken ein Risiko immer nur minimierst, nie ganz ausschließt. Gut ist es, wenn sich Projekte dessen bewußt sind und selbst auf mögliche Gefahren und Probleme hinweisen, wie z.B. Tails das tut.

3. "und das ihr dazu ein Linuxsystem und keine Windows-Maschine mit tausend Sicherheitslöchern benutzt ist ja klar."

Es gibt viele gute Gründe, lieber Linux als Windows zu benutzen. ABER: Allein das Benutzen von *irgendeinem Linux* hat einen Sicherheitsgewinn gegenüber Windows von exakt NULL. "Tausend Sicherheitslöcher" hat jedes Betriebssystem und jede Software. Auch Opensource, auch Linux, auch MacOS. Ich halte es für extrem gefährlich, sich in falscher Sicherheit zu wiegen "weil ich ja Linux benutze". Da ist es fast noch besser, doch weiter Windows zu benutzen in dem Bewußtsein, dem nicht voll vertrauen zu können, als zu sagen: "Mit Linux kann mir nichts passieren." Dazu ist einfach schon zu viel passiert, Stichworte zum sich damit weiter beschäftigen wären z.B.: "Heartbleed" oder "Random Number Bug in Debian" oder der Blick in den Bugtracker der aktuelle Linuxdistribution Deiner Wahl.

Und zum Schluß noch mal der aktuell wichtigste Sicherheitstip überhaupt: LÖSCHT EURE VERDAMMTEN FACEBOOKACCOUNTS! ALLE! JETZT SOFORT!

Ergänzung zum Widerspruch

Danke erstmal für die Anmerkungen bzw. den teilweisen Widerspruch :)

Gerade bei solch einem Thema ist es ja immer gut, mehrere Meinungen zu haben.

Zu 1.) Egal wie die VDS nun gestaltet ist - meine Anleitung hilft gegen das Problem der Meta-Daten nicht. Wenn das nicht klargeworden ist in meiner Anleitung (ich schrieb extra, wer weiß wie das gehen soll bitte ergänzen) tut es mir leid. Die Anleitung hilft nur, euren Verkehr zum Mailprovider zu verschleiern und damit, dass ihr bspw. ein Konto bei riseup, zeromail, mailbox.org, systemli oder ähnliches benutzt. Soweit ich weiß, wird das in der VDS gespeichert.

2.) Es ist richtig was du schreibst und ich kann das nur bestätigen. Sicherer ist natürlich, ein eigenes Betriebssystem nur für den Politkram zu haben. Dein Favorit Tails ist dafür sicher ein guter Kandidat. Ich habe jedoch die Erfahrung gemacht, dass sobald der Aufwand zu hoch wird, die Leute es nicht benutzen und dann wieder in alte Muster zurück fallen. Die Anleitung erhöht den Aufwand für e-mail-Verkehr gegenüber ungeschütztem Verkehr nicht. Es muss nur einmal eingestellt werden, danach ist es im normalen Betrieb möglich, ohne weitere Einstellungen oder das Starten einer Virtuellen Maschine oder Reboot oder ähnliches die e-mails über TOR zu empfangen und zu versenden. Da e-mail nicht so sehr auf schnelles Internet angewiesen ist ist der Komfort-Verlust quasi Null. Bei gleichzeitiger bedeutend erhöhter Sicherheit. Daher halte ich die Anleitung schon für Relevant.

Das Muster erkannt werden können aufgrund gleichzeitiger Anmeldung bei verschiedenen Providern halte ich ehrlich gesagt für sehr schwierig. Denn es wird immer noch über TOR angesteuert und so ist eine Zuordnung zum eigenen Rechner eben nicht möglich. Der Aufwand, der betrieben werden müsste, um eine solche Überwachung zu erreichen ist immens hoch bei gleichzeitig fragwürdigem Ergebnis, was damit erreicht werden soll. Da sind Tricks wie Pishing-Emails etc. (auf die ich nicht weiter eingegangen bin) vielversprechender, um deine Identität zu knacken - bspw. das Versenden einer E-mail mit Makro-Viren im Anhang eines PDFs oder DOCs, ein Link auf eine Seite im Netz, ein per html eingefügter Code etc. (gegen letzteres hab ich ja geschrieben wie sich gewehrt werden kann). Die Anleitung hilft gegen solche Tricks nicht, dagegen hilft nur Common Sense und Erfahrung. Nicht jeden Link anklicken, den ihr per e-mail geschickt bekommt etc.

Aber natürlich hast du Recht und es wird das Risiko nur minimiert, nie aufgehoben. Auch TOR schreibt das über sich.

3.) Zu deinem Rat, lieber Windows zu benutzen und sich darüber bewusst zu sein, dass es unsicher ist, muss ich aber eklatant Widerspruch einlegen. Jedes Linux-System ist sicherer als ein Windowssystem, insofern als das es den Aufwand erheblich erhöht. Windows-Systeme einigermaßen sicher hinzukriegen halte ich für eine Utopie. Windows ist offen wie ein Scheunentor und es braucht Unmengen an Arbeit, um das auch nur einigermaßen sicher zu kriegen. In der Vergangenheit kam auch heraus, dass in verschiedenen Windowsversionen Muster erkannt wurden, die vorsätzlich eingebaut waren um bspw. Verschlüsselung auszuhebeln. (NSA_Key)

Von Windows ist daher generell abzuraten, immer! Selbst ein Mac ist da schon sicherer und vertrauenswürdiger - aber generell würde ich nie auf Closed-Source-Software setzen um für meine Sicherheit zu sorgen. Wenn ein Windows benutzt weden soll um bspw. zu Skypen und andere unsichere Software zu verwenden, dann bitte mit Dual-Boot oder innerhalb einer Virtuellen Maschine. Letzteres erhöht deutlich den Komfort, ersteres erhöht die Geschwindigkeit. Ich habe auch noch ein Windows laufen im Dual-Boot, das benutze ich aber nicht zum alltäglichen Arbeiten sondern wenn ich mal ein Computerspiel zocken will. Linux ist auch nicht mehr ein Crack-System sondern für den durchschnittlichen User mindestens genauso einfach zu benutzen wie ein Windows - inzwischen sogar teilweise deutlich einfacher.

Aber natürlich hast du Recht, dass sich auch auf ein Linux nicht endgültig verlassen werden sollte - ebenso wenig wie auf PGP-Verschlüsselung etc. Alles minimiert nur das Risiko, aufheben geht nicht in der informationstechnischen Welt.

Dem Rat, Facebook-Accounts zu löschen kann ich mich nur anschließen :)

Noch eine Anmerkung: Wenn ihr mit dem Torbrowser-Bundle arbeiten wollt anstelle mit einem fest installierten Tor so lautet der Port den ihr einstellen müsst nicht 9050 sondern 9150. Es ist aber kein Problem, beides gleichzeitig laufen zu lassen - also ein festinstalliertes und zusätzlich das Torbrowserbundle um mit dem Torbrowser zu surfen. Die kommen sich nicht in die Quere.

Eine relativ einfache Art

Eine relativ einfache Art (mit dem Addon TorBirdy) all das Beschriebene zu bewerkstelligen, wird hier vorgstellt:

https://kb.mailbox.org/display/MBOKB/Mozilla+Thunderbird+mit+Tor+verwenden

Sind die Mails konsequent E2EE (z.B. mit GnuPG), ist die dort unter 2. angeführte Anpassung des Tor-Daemon/der torrc-Datei nicht unbedingt erforderlich.

Seiten